Настройка 3proxy для чайников

Содержание:

- Дополнительные настройки

- Установка

- Подготовительный этап

- БИЛЛИ РОКС

- Установка и запуск 3proxy

- Требования СНиП: кирпичная кладка

- Другие способы выявления прокси

- Необходимое послесловие

- Как установить репозиторий EPEL

- BUGS

- Обращаться с деньгами и общаться с людьми: чему ещё не научат в школе, а зря

- Описание:

- Дополнительные настройки

- Паспорт для «Proxy-3A Считыватель бесконтактный.»

- Преимущества и недостатки

- Как производится переход на лёгкий труд

- Удаление 3Proxy (при необходимости)

- Прочее

- Технология монтажа

- Официальный прокси

Дополнительные настройки

Настройки, которые могут не понадобиться. Но они позволят настроить дополнительные возможности прокси-сервера.

Настройка портов и прокси-интерфейсов

При необходимости, можно настроить 3proxy на использование разных интерфейсов на разных портах:

vi /etc/3proxy.cfg

proxy -n -a -p3128 -i192.168.0.23 -e222.222.222.222

proxy -n -a -p8080 -i192.168.1.23 -e111.111.111.111

* 3proxy будет слушать на порту 3128 с внутреннего интерфейса 192.168.0.23 и направлять пакеты в сеть Интернет через внешний интерфейс 222.222.222.222, а также, на порту 8080 для внутреннего и внешнего интерфейсов 192.168.1.23 и 111.111.111.111 соответственно.

* не забываем также настраивать брандмауэр (вначале инструкции мы открывали только 3128 порт).

systemctl restart 3proxy

Ограничение пропускной способности

При необходимости, можно ограничить скорость.

vi /etc/3proxy.cfg

bandlimin 1000000 user1,user3

bandlimin 5000000 user2,user4

* в данном примере пользователям user1 и user3 установлено ограничение в 1000000 бит/сек (1 мбит); для user2 и user4 — 5 мбит/сек.

systemctl restart 3proxy

Ограничения доступа

Можно ограничить доступ и разрешить только для определенных портов, сетей и пользователей.

vi /etc/3proxy.cfg

Синтаксис:

allow <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist>

deny <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist>

* где:

- userlist — список пользователей через запятую.

- sourcelist — сети клиентов через запятую.

- targetlist — сети назначения через запятую.

- targetportlist — порты назначения через запятую.

- commandlist — команды, к которым применяется правило.

- weekdays — в какие дни недели работает правило. 0 — 6 — Пн — Вс, 7 — тоже Вс.

- timeperiodslist — время, когда работает правило. Указываются диапазоны.

Примеры:

allow * * * 80 HTTP

allow * * * 443,8443 HTTPS

allow * * * 21 FTP

* в данном примере пользователям user1 и user3 установлено ограничение в 1000000 бит/сек (1 мбит); для user2 и user4 — 5 мбит/сек.

Также, ограничить доступ можно по количеству одновременных соединений для каждой службы:

maxconn 700

proxy -n -a -p3128 -i192.168.0.23 -e222.222.222.222

proxy -n -a -p8080 -i192.168.1.23 -e111.111.111.111

* таким образом, мы установим 700 максимальных соединений для прокси на порту 3128 и 700 — для proxy на порту 8080.

systemctl restart 3proxy

Установка

К сожалению последних версий 3proxy в репозиториях нет. Поэтому и для CentOS и для Debian/Ubuntu необходимо будет собирать 3proxy вручную. Старый добрый make install.

Для сборки из исходного кода нам нужен компилятор gcc

# yum install gcc

Скачиваем последнюю доступную версию с Github и компилируем

# cd /tmp # wget https://github.com/z3APA3A/3proxy/archive/0.8.12.tar.gz # tar -xvf 0.8.12.tar.gz # cd 3proxy-0.8.12/ # make -f Makefile.Linux

не делаем.

Добавим нового системного пользователя от имени которого будет работать 3proxy (без доступа к shell и без домашнего каталога)

# useradd -s /usr/sbin/nologin -U -M -r 3proxy

В дальнейшем нам понадобятся UID и GID нового пользователя

# id 3proxy uid=996(3proxy) gid=994(3proxy) groups=994(3proxy)

Следуя правилам FHS наш 3proxy будет установлен в каталоге .

Создаём необходимые каталоги и копируем скомпилированные файлы

# mkdir -p /opt/3proxy/{bin,etc,log}

# cp src/{3proxy,socks,pop3p,mycrypt} /opt/3proxy/bin/

// При желании можно скопировать конфиг-пример

// cp cfg/3proxy.cfg.sample /opt/3proxy/etc/3proxy.cfg

touch /opt/3proxy/etc/3proxy.cfg

touch /opt/3proxy/etc/3passwd

Делаем chown и chmod

# chown 3proxy:3proxy -R /opt/3proxy # chmod 444 /opt/3proxy/etc/3proxy.cfg # chmod 400 /opt/3proxy/etc/3passwd

Подготовительный этап

Предварительные работы

Выполнение кладки строительных блоков в соответствии со строительными нормативами может осуществляться только на специально подготовленных площадках. Кладка начинается либо после возведения фундамента (одноэтажное строительство или постройка первого этажа), либо же после завершения капитальных работ на предыдущих этажах.

Цокольная часть готова!

Цокольная часть готова!

В процессе подготовки:

- Завершаются все работы по постройке фундамента или цоколя, устанавливаются междуэтажные перекрытия, монтируются лестницы и блоки лифтовых шахт.

- Осуществляется геодезическая съемка и разметка участка.

- Производится контроль соответствия возведенных элементов плану или результатам топографической съемки.

- Организуется доставка строительного материала и раствора непосредственно к месту выполнения работ.

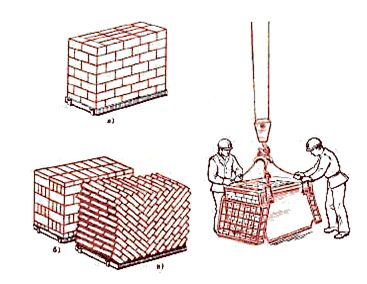

Транспортировка поддонов с кирпичом

Транспортировка поддонов с кирпичом

- Участки обеспечиваются всем необходимым для проведения работ с должной производительностью труда. В список материального обеспечения входят подмости с регулируемой высотой площадки, инструменты, инвентарь и средства индивидуальной защиты.

- При соблюдении СНиП кладка стен из кирпича должна проводиться специалистами, обладающими определенной квалификацией, и прошедших соответствующий инструктаж. Инструктаж включает в себя ознакомление с общим планом работ, контроль усвоения информации по технике выполнения рабочих операций, а также – ознакомление и проверка знаний по технике безопасности и охране труда.

Инвентарь каменщика

СНиП по кладке кирпича предусматривает обеспечение каждой рабочей бригады устройствами и приспособлениями, необходимыми для выполнения работ на должном техническом уровне.

Перечень инструментов включает в себя:

- Растворные лопаты.

- Кельмы (мастерки) для набора и распределения раствора по кладке.

- Правило из дюралюминия для разравнивания раствора и контроля плоскости кладки.

- Молоточки-кирки для раскалывания строительного блока.

- Расшивки для оформления швов.

- Швабровку для очистки полостей от раствора.

Обязательный набор инструментов

Обязательный набор инструментов

- Скобы и маяки из нержавеющей стали.

- Причальные шнуры. Можно использовать шнур на катушке, но более рациональным является применение моделей в корпусах с ручкой для сматывания.

Отдельную категорию составляют контрольно-измерительные приспособления:

- Рулетка с длиной полотна не менее 10 м. Используемые при контроле габаритов кладки рулетки должны пройти поверку в лаборатории и иметь соответствующую маркировку.

- Угольник для проверки углов в 90.

- Уровень строительный длиной от 0,5 до 2 м.

-

Порядовка – рейка или уголок с нанесенной разметкой. Шаг разметки должен соответствовать габаритами используемого кирпича и плановой толщине растворного шва.

- Отвес. Для одноэтажных зданий достаточно отвеса массой до 400 граммов, для высотного строительства используют отвесы с грузом до 1 кг и шнуром соответствующей прочности.

Весь инструмент должен соответствовать требованиям ГОСТ. Использование неисправного инструмента или подручных материалов не допускается.

Требования к материалам

Важным этапом в подготовке является обеспечение строительных бригад материалами, соответствующими техническим условиям и ГОСТам для данного вида работ. С этой целью на объекте организуется приемка и контроль качества входящего стройматериала.

Пропущенная при контроле трещина может привести к неприятным последствиям

Пропущенная при контроле трещина может привести к неприятным последствиям

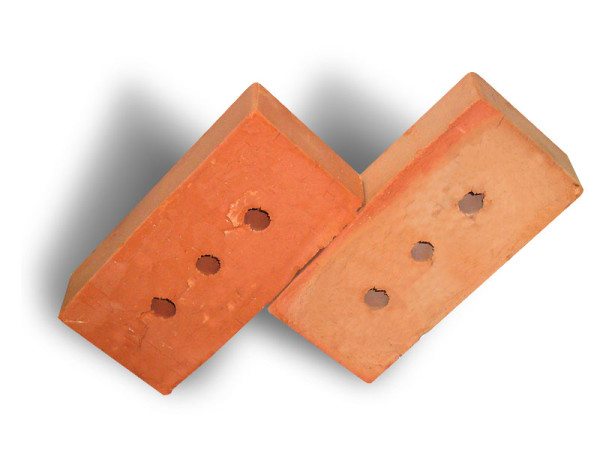

Основными материалами, используемыми для возведения стен и перегородок, являются кирпич и строительный камень. Как правило, материалы поставляются партиями на специальных поддонах.

При поступлении поддона его упаковка вскрывается и осуществляется контроль:

- Документальный – проверка соответствия сопроводительной информации о партии данным, указанным во входящих документах.

- Инструментальный – проверка размерности поставленных строительных блоков.

- Визуальный – контроль соответствия фактически поставленного материала информации, указанной в накладных, а также оценка качества кирпича и выявление наиболее ярко выраженных недостатков.

Мелкие дефекты есть, но на качество они не влияют

Мелкие дефекты есть, но на качество они не влияют

Что касается визуальной проверки, то в ее ходе принимающий специалист оценивает наличие следующих дефектов:

- Сколов на ребрах и гранях строительных блоков.

- Повреждений лицевых плоскостей (ложковых и тычковых граней) у облицовочного кирпича.

- Изменений в форме блока, наличие впадин, трещин и вздутий.

- Расслоений керамического материала, которые могут свидетельствовать о так называемом «недожоге» – недостаточно качественной температурной обработке.

Недожог – явный брак

Недожог – явный брак

Солевых пятен на поверхностях кирпича.

Отдельно определяется количество так называемого половняка – битого кирпича или блоков, которые имеют трещины размером более 30% от общей длины камня. Количество половняка в партии зависит от качества материала, но требования к кирпичной кладке по СНиП ограничивают его долю в 5% от общего числа блоков.

Отдельно производится оценка качества раствора:

- Подвижность – 7 см и более.

- Марка раствора должна соответствовать проектной.

- При осуществлении работ в зимний период в состав раствора в обязательном порядке водится пластификатор (подмыленный щелок) для более активного воздухововлечения. Доля щелока должна составлять не более 858 г на 1 килограмм сухого цемента.

- Также при выполнении кладки при температуре воздуха ниже -15 С марочность раствора повышается на одну марку для обеспечения требуемого качества соединения.

БИЛЛИ РОКС

Ли Бён Хон«Великолепная семёрка». Ролик о Билли Роксе

Установка и запуск 3proxy

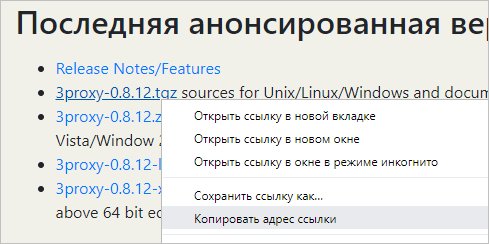

3proxy отсутствует в репозиториях Ubuntu, поэтому для установки сначала необходимо скачать его исходник.

Для начала устанавливаем пакет программ для компиляции пакетов:

apt-get install build-essential

Переходим на официальную страницу загрузки 3proxy и копируем ссылку на версию пакета для Linux:

… используя ссылку, скачиваем пакет:

wget https://github.com/z3APA3A/3proxy/archive/0.8.12.tar.gz

* в моем случае скачена версия 0.8.12.

Распакуем скачанный архив:

tar xzf 0.8.12.tar.gz

Переходим в распакованный каталог:

cd 3proxy-*

Запускаем компиляцию 3proxy:

make -f Makefile.Linux

Создаем системную учетную запись:

adduser —system —disabled-login —no-create-home —group proxy3

Создаем каталоги и копируем файл 3proxy в /usr/bin:

mkdir -p /var/log/3proxy

mkdir /etc/3proxy

cp src/3proxy /usr/bin/

Задаем права на созданные каталоги:

chown proxy3:proxy3 -R /etc/3proxy

chown proxy3:proxy3 /usr/bin/3proxy

chown proxy3:proxy3 /var/log/3proxy

Смотрим uid и gid созданной учетной записи:

id proxy3

Получим, примерно, такой результат:

uid=109(proxy3) gid=113(proxy3) groups=113(proxy3)

Создаем конфигурационный файл:

vi /etc/3proxy/3proxy.cfg

setgid 113

setuid 109

nserver 77.88.8.8

nserver 8.8.8.8

nscache 65536

timeouts 1 5 30 60 180 1800 15 60

external 111.111.111.111

internal 111.111.111.111

daemon

log /var/log/3proxy/3proxy.log D

logformat «- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T»

auth none

allow * * * 80-88,8080-8088 HTTP

allow * * * 443,8443 HTTPS

proxy -n

* необходимо обратить внимание на настройки setgid и setuid — это должны быть значения для созданной нами учетной записи; external и internal — внешний и внутренний интерфейсы (если наш прокси работает на одном адресе, то IP-адреса должны совпадать).

Запускаем 3proxy:

/usr/bin/3proxy /etc/3proxy/3proxy.cfg

Требования СНиП: кирпичная кладка

Когда приходит время возвести стену из кирпича, стоит помнить о ряде указаний, которых нужно придерживаться. СНиП кирпичная кладка раскладывает по полочкам, как и по каким показателям должно происходить строительство, какие нормы должны выполняться.

Другие способы выявления прокси

Есть и другие способы косвенного подтверждения, что удалённый пользователь использует средства анонимизации. С ними можно познакомиться на соответствующих онлайн сервисах, которые пытаются найти прорехи в ваших прокси:

- https://2ip.ru/privacy/

Многие способы привязаны к браузеру и JavaScript: утечка DNS, разные временные зоны IP и в браузере и так далее.

Более-менее универсальным способом является сканирование портов удалённого пользователя. Суть техники простое: у прокси открыты определённые порты, если при сканировании портов удалённого пользователя удалось найти стандартные для прокси порты, значит запрос пришёл через прокси. Этот сервис также сканирует несколько портов и выводит о них информацию. Пример удачно найденного порта прокси:

Необходимое послесловие

Приведенный выше конфиг довольно близок к тому, что я использую в офисе, за исключением количества пользователей и некоторых специфичных моментов.

Должен признаться, что мы не рассмотрели и трети всех возможных настроек сервера. Есть еще много разных команд, которые вам могут понадобиться — , которые остались не рассмотренными вообще, да и разнообразие всемозможных сочетаний рассмотренных команд намного богаче. Но я и не ставил себе задачу дать более-менее полное описание конфига, ограничившись более скромной — рассмотреть на ряде примеров, построенных как матрешка — от самого маленького и простого до достаточно сложного и «правильного» — конфиг, чтобы на их основе понять основные принципы. Несмотря на кажущуюся на первый взгляд сложность логики конфига, надеюсь, в процессе чтения этого текста вы уже убедились, что в нем все довольно строго и логично. Опять же автор программы обещает к релизу сделать конфиг более читаемым и понятным.

Важно понять, как работает обработчик конфига. Очень просто — в порядке следования команд в конфиге

Если серверу надо определить, дать ли разрешение на тот или иной запрос — он ищет первое удовлетворяющее правило из списка доступа клиентов (ACL) и действует в соответствии с ним, даже если после него есть другие правила. И еще одно — все разрешения должны быть заданы в конфиге ДО запуска соответствующей службы.

Авторизуйтесь для добавления комментариев!

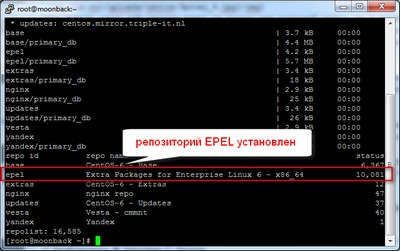

Как установить репозиторий EPEL

Проверить подключен ли в вашей системе репозиторий EPEL можно следующим образом:

# yum repolist

И если в выдаче присутствуют строки epel Extra Packages for Enterprise Linux , то репозиторий EPEL установлен в системе:

В противном случае его необходимо подключить.

Для этого в CentOS 6.X выполняем следующую команду:

# rpm -Uvh http://mirror.yandex.ru/epel/6/i386/epel-release-6-8.noarch.rpm

либо с официального сайта:

# rpm -Uvh http://download.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

в зависимости от разрядности вашей операционной системы можно поменять в адресе i386 на x86_64. Но этого делать совсем не обязательно, команда должна работать при любой разрядности.

Чтобы убедиться в результате еще раз выполним:

# yum repolist

После чего можно приступать непосредственно к установке анонимного прокси сервера 3proxy:

# yum install 3proxy

Настройка 3proxy на CentOS

Перед первым запуском необходимо внести коррективы в файл конфигурации /etc/3proxy.cfg установив значения для своего сервера:

————-3proxy.cfg————-

# ВНИМАНИЕ !! не должны быть пробелов

# перед любыми опциями конфигурации !!

# ip адрес DNS сервера провайдера или локального

# я использую DNS от Google

nserver 8.8.8.8

timeouts 1 5 30 60 180 1800 15 60

# создаем пользователя vasyaproxy

# и назначаем пароль 12345

# естественно нужно использовать сложный пароль

users vasyaproxy:CL:12345

# лог файл со списком запросов пользователей

# будет создаваться каждый день новый

log /usr/local/3proxy/logs/3proxy.log D

logformat «%d-%m-%Y %H:%M:%S %U %C:%c %R:%r %O %I %T»

# внешний интерфейс

# (через который будут уходить запросы от сервера)

# я использую ip адрес моего сервера

external 0.0.0.0

# ip адрес интерфейса на котором будут приниматься

# запросы от клиентов

# я использую ip адрес моего сервера

internal 0.0.0.0

# устанавливаем тип авторизации по имени и паролю

auth strong

# разрешаем доступ к портам 80,8080-8088

allow * * * 80,8080-8088

# запускаем службу HTTP proxy на порту (3128 и

# -n c отключенной NTLM авторизацией)

# -a запускаем как анонимный сервер

proxy -p3128 -n -а

————————————

Ваш реальный конфиг будет отличаться, я указал лишь минимальные настройки для запуска анонимного прокси сервера. Все остальные параметры можно оставить в значениях по-умолчанию.

Если все верно, то запускаем 3proxy:

# service 3proxy start

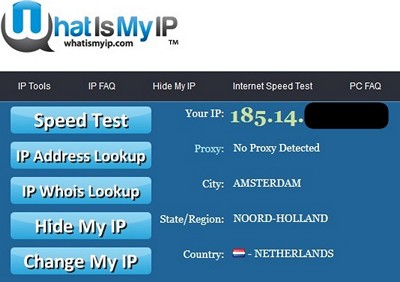

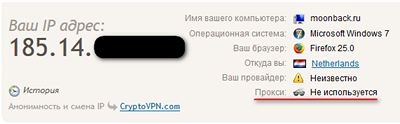

И посещаем проверялки на анонимность:

Как видим у нас не только другой IP адрес, но и полное отсутствие следов работы proxy сервера.

BUGS

Обращаться с деньгами и общаться с людьми: чему ещё не научат в школе, а зря

Описание:

Предназначены для считывания кода с идентификационных карточек, передачи его на приборы приемно-контрольные или контроллеры приборов ИСО «Орион» для обеспечения процедур управления шлейфами и разделами охранно-пожарной сигнализации и идентификации пользователей в точках доступа СКУД.

В ИСО «Орион» работают в протоколе Dallas Touch Memory с приборами: «Сигнал-20П SMD», «С2000-БКИ», «Сигнал-10», «С2000-4», «С2000-2», «С2000-КДЛ», «С2000-АСПТ», «С2000-ПТ», «УО-4С»

Программирование формата данных с помощью DIP-переключателя

Считыватель «Proxy-3A» работает с идентификационными картами и брелоками стандарта EM-Marin

ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ

— Дистанция считывания до 12 см.

— Световая индикация 1 светодиодный индикатор питания и 1 индикатор для отображения режимов работы считывателя.

— Внешний интерфейс 1 контактная колодка под винт для подключения к приборам.

— Интерфейс подключаемых приборов Dallas Touch Memory, RS-232 ТТЛ, RS-232/DATA, Wiegand-26, Wiegand-37, Wiegand-44, ABA TRACK II.

— Управление индикацией RGB светодиоды управляется только индикатор Ready (две линии управления — красным и зеленым) сигнал управления 5В TTL с возможностью выбора управления «активный 0» или «активная 1» с ограничением тока при прямом подключении светодиодов на уровне 10 мА.

— Встроенный звуковой сигнализатор есть, управляемый.

— Питание прибора от прибора, к которому подключен считыватель или от отдельного источника постоянного тока.

— Напряжение питания 8,0 ÷ 15,0 В.

— Потребляемый ток «Proxy-3A» не более 120 мА

— Рабочий диапазон температур от -25 до +60°C

— Относительная влажность до 95%.

— Степень защиты корпуса IР20

— Габаритные размеры 143х71×25 мм.

— Масса не более 195 г.

— Средний срок службы 10 лет.

ГАРАНТИИ ИЗГОТОВИТЕЛЯ

— Изготовитель гарантирует соответствие считывателей требованиям технических условий при соблюдении пользователем правил транспортирования, хранения, монтажа и эксплуатации.

— Средний срок службы считывателя – не менее 8 лет.

— Гарантийный срок эксплуатации – 18 месяцев со дня ввода считывателя в эксплуатацию, но не более 24 месяцев со дня выпуска изготовителем.

Сертификат соответствия RU С-RU.ME61.B.01610. Срок действия 25.01.2023.

Этикетка АЦДР.425729.005 ЭТ.

Дополнительные настройки

Настройки, которые могут не понадобиться. Но они позволят настроить дополнительные возможности прокси-сервера.

Настройка портов и прокси-интерфейсов

При необходимости, можно настроить 3proxy на использование разных интерфейсов на разных портах:

vi /etc/3proxy/3proxy.cfg

proxy -n -a -p3128 -i192.168.0.23 -e222.222.222.222

proxy -n -a -p8080 -i192.168.1.23 -e111.111.111.111

* 3proxy будет слушать на порту 3128 с внутреннего интерфейса 192.168.0.23 и направлять пакеты в сеть Интернет через внешний интерфейс 222.222.222.222, а также, на порту 8080 для внутреннего и внешнего интерфейсов 192.168.1.23 и 111.111.111.111 соответственно.

* не забываем также настраивать брандмауэр (вначале инструкции мы открывали только 3128 порт).

systemctl restart 3proxy

Ограничение пропускной способности

При необходимости, можно ограничить скорость.

vi /etc/3proxy/3proxy.cfg

bandlimin 1000000 user1,user3

bandlimin 5000000 user2,user4

* в данном примере пользователям user1 и user3 установлено ограничение в 1000000 бит/сек (1 мбит); для user2 и user4 — 5 мбит/сек.

systemctl restart 3proxy

Ограничения доступа

Можно ограничить доступ и разрешить только для определенных портов, сетей и пользователей.

vi /etc/3proxy/3proxy.cfg

Синтаксис:

allow <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist>

deny <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist>

* где:

- userlist — список пользователей через запятую.

- sourcelist — сети клиентов через запятую.

- targetlist — сети назначения через запятую.

- targetportlist — порты назначения через запятую.

- commandlist — команды, к которым применяется правило.

- weekdays — в какие дни недели работает правило. 0 — 6 — Пн — Вс, 7 — тоже Вс.

- timeperiodslist — время, когда работает правило. Указываются диапазоны.

Примеры:

allow * * * 80 HTTP

allow * * * 443,8443 HTTPS

allow * * * 21 FTP

* в данном примере пользователям user1 и user3 установлено ограничение в 1000000 бит/сек (1 мбит); для user2 и user4 — 5 мбит/сек.

Также, ограничить доступ можно по количеству одновременных соединений для каждой службы:

maxconn 700

proxy -n -a -p3128 -i192.168.0.23 -e222.222.222.222

proxy -n -a -p8080 -i192.168.1.23 -e111.111.111.111

* таким образом, мы установим 700 максимальных соединений для прокси на порту 3128 и 700 — для proxy на порту 8080.

systemctl restart 3proxy

Паспорт для «Proxy-3A Считыватель бесконтактный.»

Преимущества и недостатки

Он включает в себя:

- HTTP прокси с поддержкой HTTPS и FTP.

- SOCKSv4/SOCKSv4.5/SOCKSv5 прокси.

- POP3 прокси.

- SMTP прокси.

- AIM/ICQ прокси.

- MSN messenger / Live messenger прокси.

- FTP прокси.

- Кэширующий DNS прокси.

- TCP и UDP портмапперы.

Так же доступны дополнительные возможности, такие как:

- Управление доступом.

- Ограничение ширины потребляемого канала.

- Ограничение трафика на день, неделю и месяц.

- Перенаправление соединений.

- Построение цепочек соединений.

- Ротация лог-файлов.

- Ведение журналов через ODBC и syslog.

- Поддержка IPv6.

и ряд других.

К недостаткам можно отнести:

- Отсутствие поддержки кеширования веб-страниц.

- Отсутствие в официальных репозиториях некоторых linux-дистрибутивов (включая Debian и Ubuntu), но в репозиториях Gentoo, RedHat, Alt Linux присутствует.

- Операционная система Debian GNU/Linux (версии с 7 по 9) или Ubuntu (версии с 14.04 по 17.04) любой разрядности (32/64 бита).

- Пользователь с привилегиями root (как вариант доступ через sudo).

Как производится переход на лёгкий труд

Для того чтобы получить справку, необходимо обратиться к доктору, который выдаст заключение и укажет, что лёгкие условия на работе нужны. Чтобы условия труда были облегчёнными, нужно сделать следующее:

- Женщина должна предоставить медицинский документ своему работодателю.

- Наниматель же, в свою очередь, не может отказать работнице, так как по закону он обязан произвести переход.

Некоторые начальники таких действий совершать не желают, сообщая, что лёгкий труд невозможен. Затем они предлагают сотруднице уволиться, но это является нарушением закона. Он лишь может отстранить женщину от работы, но при этом заработная плата ей всё равно выплачивается.

Если работодатель и в этом отказывает трудящейся, то она имеет полное право обратиться в суд. Если деятельность угрожает её здоровью и здоровью будущего ребёнка, то суд точно встанет на защиту беременной женщины. Однако перед обращением нужно предупредить об этом работодателя в письменной форме.

Все начальники понимают, что беременность сотрудницы плохо скажется на самой организации, так как объём выполняемой работы резко уменьшится, а зарплату придётся выплачивать в том же объёме или даже больше. Поэтому некоторые работодатели пытаются избежать этого и ищут уловки. Чтобы не быть обманутой, сотрудница должна изучить закон или обратиться в суд.

Удаление 3Proxy (при необходимости)

Так как установка осуществлялась из исходников, то пакетный менеджер операционной системы бесполезен. Для удаления выполнить следующие команды:

sudo /etc/init.d/3proxyinit stop sudo rm -rf /etc/3proxy sudo rm /etc/rc0.d/*proxyinit sudo rm /etc/rc1.d/*proxyinit sudo rm /etc/rc6.d/*proxyinit sudo rm /etc/rc2.d/*proxyinit sudo rm /etc/rc3.d/*proxyinit sudo rm /etc/rc4.d/*proxyinit sudo rm /etc/rc5.d/*proxyinit sudo rm /etc/init.d/3proxyinit sudo rm -rf /var/log/3proxy sudo rm /usr/bin/3proxy

Прочее

Множество программ (включая веб-браузеры) поддерживают работу через прокси по умолчанию. Интерфейс настроек у каждой свой.

Если же программа не поддерживает, то возможна настройка работы всех соединений через прокси в параметрах используемой вами операционной системы.

Либо использование программы проксификатора.

Например такой как:

WideCap

FreeCap

tun2socks

redsocks

Proxifier

ProxyCap

Настройки для браузера Google Chrome:

Для подключения к сети Google Chrome использует системные настройки прокси-сервера.

В случае Microsoft Windows это настройки можно также найти в Internet Explorer / MS Edge.

Форма с предложением ввода логина и пароля (username:strongpassword) появится после первой попытки открытия любой веб-страницы.

Затем любые сервисы по проверки IP-адреса, сообщат IP-адрес вашего сервера вместо текущего.

Например, такие как:https://yandex.ru/internethttps://2ip.ru/https://ifconfig.co/

Технология монтажа

Весь процесс кладки кирпичной стены должен выполняться в соответствии с нормами и согласно чертежу.Рекомендуется использовать каменщиков 2-5 разряда. Работа выполняется в строгой последовательности, согласно установленным нормам:

- Разметка стен, установка деревянных проемов на основание.

- Установка порядовочной рейки (если есть необходимость).

- Натягивание шнура, по которому будет возводиться стена.

- Подготовка кирпича к кладке.

- Подготовка цементного раствора.

- Укладка кирпича на раствор (возведение стены).

- Проверка по завершении строительных работ.

- Установка швеллеров над деревянными проемами, чтобы снизить нагрузку на дерево.

К процессу строительства привлечены специалисты разных категорий. Специалисты К1 и К2 выполняют кладку наружной стены и дальнейшую ее облицовку. Каменщики 2 и 4 категории выполняют кладку внутренних стен, прибегают к помощи К3. Натягивание шнура осуществляют лишь каменщики высшей категории, так как от них зависит качество и уклон постройки.

Часто прибегают к армированной кладке стен. Стоит отметить, что такой способ уместен только к наружным стенам. Из арматурной проволоки путем сварочных работ изготавливается арматурная сетка, которая кладется между каждым уровнем кирпича.

Официальный прокси

прошлой публикациимногиенаписаныофициальныйgithub.com/TelegramMessenger/MTProxyhub.docker.com/r/telegrammessenger/proxy